Usuwanie wirusów WordPress – czyszczenie i zabezpieczenie strony

Jeśli trafiłeś na tę stronę, to prawdopodobnie Twoja witryna WordPress została zaatakowana przez wirusa i wykazuje objawy infekcji, takie jak:

- Nieznane linki w treści – w artykułach lub na stronach pojawiają się linki, których nie dodawałeś,

- Przekierowania na inne strony – odwiedzający Twoją stronę są automatycznie przenoszeni na niechciane strony,

- Dziwne znaki w wynikach wyszukiwania – w Google przy Twojej domenie widoczne są chińskie lub inne nietypowe znaki,

- Spowolnienie działania strony – strona ładuje się znacznie wolniej, co może być wynikiem złośliwego kodu,

- Pliki o podejrzanych nazwach na serwerze – w katalogach pojawiają się nieznane pliki lub skrypty,

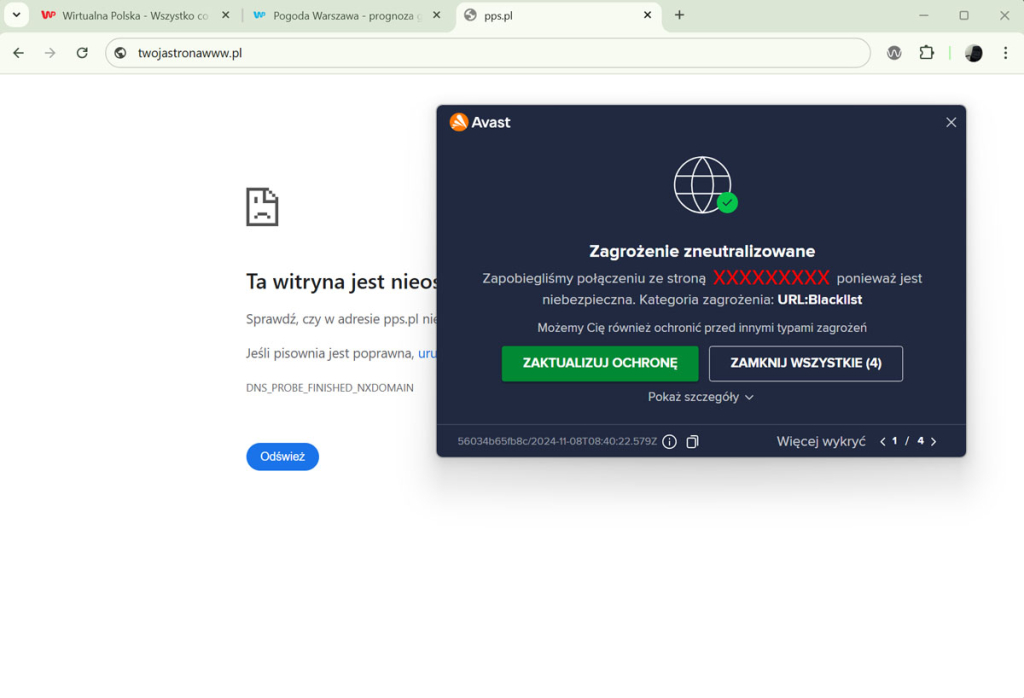

- Ostrzeżenia bezpieczeństwa – przeglądarka lub oprogramowanie antywirusowe blokują stronę lub wyświetlają ostrzeżenia,

- Zmiany w plikach WordPressa – pliki, takie jak

wp-config.php,.htaccesslub skrypty w katalogach/wp-contentzostały zmodyfikowane.

Jeśli zauważyłeś którykolwiek z tych objawów, Twoja strona może być zainfekowana. Przejdź dalej, aby dowiedzieć się, jak usunąć wirusa i przywrócić bezpieczeństwo.

Czy Twój WordPress został zawirusowany?

Dziwne treści w wynikach Google, spowolnienie działania strony, a może podejrzane pliki na serwerze? Twoja strona oparta na WordPress może być zainfekowana przez wirusa. Nasza oferta obejmuje kompleksowe usuwanie wszelkich typów infekcji na WordPressie oraz zabezpieczanie strony przed przyszłymi zagrożeniami.

Jeśli zauważyłeś którykolwiek z poniższych objawów, działaj szybko. Wirusy i złośliwe oprogramowanie mogą spowodować blokadę strony przez Google, utratę danych, a nawet całkowite zniszczenie plików i uszkodzenie bazy danych. W naszym poradniku dowiesz się, jak rozpoznać zagrożenia, usunąć infekcję i przywrócić bezpieczeństwo na stronie.

Najczęstsze wirusy i infekcje WordPress

| Nazwa infekcji | Opis | Skutki infekcji | Lokalizacja infekcji |

|---|---|---|---|

| .htaccess Redirect Hack | Modyfikuje plik .htaccess, dodając przekierowania na zewnętrzne strony | Przekierowania odwiedzających na niechciane strony | Plik .htaccess w głównym katalogu i podkatalogach |

| .htaccess Execution Block | Generuje .htaccess w wielu katalogach, blokując wykonywanie PHP | Blokada działania strony, brak dostępu do /wp-admin | .htaccess w wielu katalogach strony |

| Pharma Hack | Wstrzykuje treści reklamowe dotyczące leków | Wyświetlanie reklam farmaceutycznych, spadek pozycji SEO | Baza danych, pliki .php w /wp-content |

| SEO Spam | Dodaje ukryte linki SEO lub spamowe treści na stronie | Spadek pozycji w Google, możliwość kary za spam | Pliki WordPress, baza danych, wp-config.php |

| Backdoor (PHP Shell) | Tworzy ukryty dostęp, umożliwiając ponowną infekcję po usunięciu kodu | Powtarzające się infekcje, możliwość zdalnego dostępu | /wp-content/uploads/, inne katalogi zasobów |

| Database Injection Malware | Kod infekujący bazę danych MySQL, wstrzykując złośliwe treści | Niestabilność strony, wyświetlanie treści zewnętrznych | Tabele MySQL (wp-options, wp-posts) |

| WordPress Redirect Hack | Modyfikuje wp-config.php lub .htaccess w celu przekierowania użytkowników | Przekierowania na zewnętrzne, szkodliwe strony | wp-config.php, .htaccess |

| Eval Base64 Injection | Kod złośliwy używający eval i base64_decode do ukrycia skryptu | Ukryty złośliwy kod, który pobiera i wykonuje inne skrypty | Pliki PHP (np. wp-config.php, index.php) |

| Malicious Plugin Injection | Instalacja złośliwych wtyczek, które zawierają szkodliwy kod | Dodanie backdoora, wyświetlanie reklam, kradzież danych | /wp-content/plugins/ |

| Admin Account Creation Malware | Złośliwy kod w functions.php tworzący konto administratora | Tworzenie nowego konta administratora, co daje pełny dostęp atakującemu | Plik functions.php, inne pliki motywów lub wtyczek |

| Brute Force Attack | Próba złamania hasła administratora przez odgadywanie | Możliwość uzyskania nieautoryzowanego dostępu | Formularz logowania (/wp-login.php) |

| Cross-Site Scripting (XSS) | Wstrzyknięcie kodu JavaScript przez formularze lub komentarze | Wyświetlanie nieautoryzowanych treści, możliwość kradzieży danych | Formularze kontaktowe, sekcja komentarzy |

| File Inclusion Malware | Wykorzystuje luki w PHP do wczytania zewnętrznego pliku | Wykonanie złośliwego kodu na serwerze | wp-config.php, inne pliki PHP |

| XML-RPC Attack | Wykorzystuje XML-RPC do wykonywania zdalnych poleceń na WordPressie | Spowolnienie strony, możliwość włamania | xmlrpc.php |

| Spam Comment Injection | Automatyczne dodawanie komentarzy zawierających linki do stron zewnętrznych | Wyświetlanie spamu w komentarzach, negatywny wpływ na SEO | Sekcja komentarzy (/wp-comments-post.php) |

| Phishing Page Injection | Tworzy strony podszywające się pod legalne strony w celu wyłudzenia danych | Zbieranie danych logowania i osobowych od odwiedzających | Nowo dodane strony lub wpisy w WordPressie |

| SQL Injection | Wstrzyknięcie złośliwego kodu SQL do zapytań | Kradzież danych z bazy, możliwość utworzenia kont administratora | Formularze logowania i wyszukiwania |

| Malicious JavaScript Injection | Kod JavaScript wstrzykiwany na stronę, który może przekierowywać lub wyświetlać złośliwe treści | Przekierowania, wyświetlanie niechcianych reklam, phishing | Wpisy i strony WordPress, pliki motywów |

Uwaga: Pamiętaj, że wirusy i złośliwe oprogramowanie stale ewoluują, dlatego warto stale monitorować i aktualizować zabezpieczenia strony.

Objawy wirusa WordPress

Zainfekowana strona WordPress może wykazywać różne oznaki:

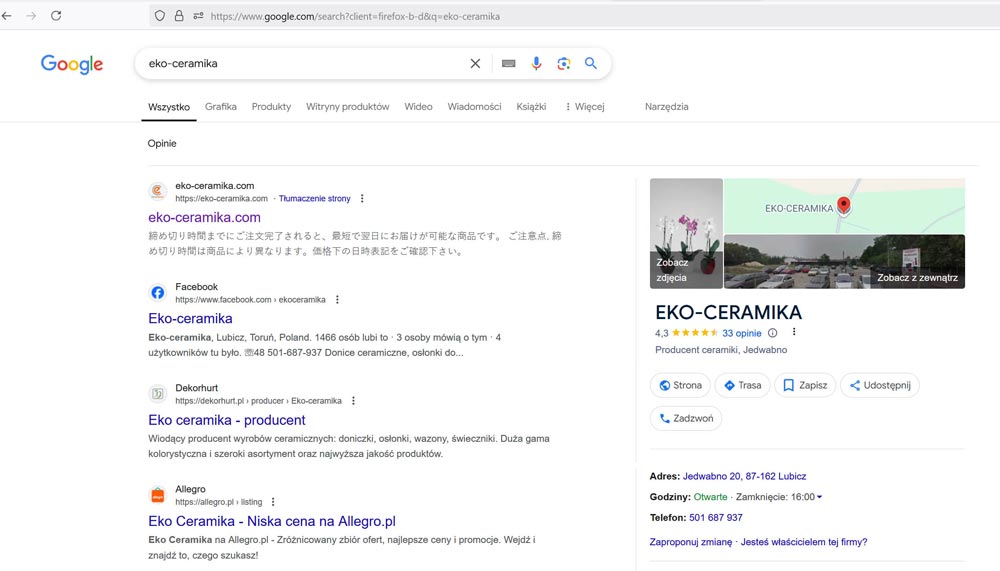

- Dziwne treści (np. chińskie znaki) w wynikach wyszukiwania Google,

- Blokada strony przez Google lub oprogramowanie antywirusowe,

- Podejrzane pliki o dziwnych nazwach pojawiające się na serwerze,

- Przekierowania na inne strony.

Przykład strony, która została zainfekowana — widoczne na obrazku chińskie znaki w zaindeksowanych wynikach Google to wyraźny sygnał, że witryna padła ofiarą ataku hakerskiego. Tego rodzaju incydenty mogą prowadzić do poważnych problemów, takich jak utrata ruchu, obniżenie pozycji w wyszukiwarce czy nawet całkowita blokada strony przez Google. W dalszej części artykułu dowiesz się, jak skutecznie usunąć wirusy z WordPressa i zabezpieczyć swoją witrynę przed kolejnymi atakami.

Przykład usuwania wirusa z WordPressa

Usunięcie wirusa z WordPressa wymaga odpowiedniej diagnozy, aby określić typ infekcji oraz zainfekowane pliki i lokalizacje. Poniżej przedstawiamy ogólny przewodnik krok po kroku, jak przeprowadzić proces oczyszczania złośliwego oprogramowania z WordPressa.

Przed rozpoczęciem:

Ważne: Wszystkie działania wykonujesz na własną odpowiedzialność. Przed rozpoczęciem procesu usuń wirusa upewnij się, że masz kopię zapasową wszystkich plików strony oraz bazy danych. Jeśli nie masz doświadczenia lub czujesz się niepewnie, rozważ kontakt z profesjonalistą, który zapewni bezpieczne przeprowadzenie procesu oczyszczania.

Krok 1: Diagnoza infekcji

Zanim zaczniesz usuwać wirusa, zdiagnozuj, z jakim typem infekcji masz do czynienia. Pomoże to określić, które pliki są zainfekowane oraz jakie kroki są potrzebne do ich usunięcia. Do typowych objawów infekcji należą:

- Przekierowania użytkowników na zewnętrzne strony,

- Ukryte linki SEO lub niechciane treści na stronie,

- Spowolnione działanie strony,

- Nietypowe pliki na serwerze, np.

.phpw katalogu/uploads/,- Blokady dostępu do

/wp-adminlub innych sekcji strony.Do wstępnej diagnozy warto użyć wtyczek, takich jak Wordfence, Sucuri lub MalCare, które przeprowadzą skan plików i wskażą potencjalne zagrożenia.

Krok 2: Usunięcie wirusa z WordPress – Ogólny proces krok po kroku

- Kopia zapasowa strony

Upewnij się, że masz aktualną kopię zapasową plików strony oraz bazy danych. Proces tworzenia kopii zapasowej znajdziesz w panelu hostingowym lub w dedykowanej wtyczce, np. UpdraftPlus.- Przegląd i czyszczenie plików WordPressa przez FTP

Zaloguj się na serwer przez FTP i przejrzyj strukturę plików. Skup się na następujących katalogach:

/wp-content/themes/– usuń zainfekowane pliki motywów lub zastąp je oryginalnymi wersjami./wp-content/plugins/– wgraj na nowo czyste wersje wtyczek z oficjalnego repozytorium WordPress./wp-content/uploads/– usuń wszelkie pliki.php,.phtmllub inne nietypowe pliki, które nie są grafikami.- Czyszczenie głównych plików WordPressa

Przeanalizuj plikiwp-config.php,index.php, oraz.htaccess. Usuń wszelkie podejrzane fragmenty kodu, takie jakbase64_decode,eval,system,exec, czy inne nietypowe funkcje PHP, które mogą wskazywać na infekcję.- Skanowanie i weryfikacja bazy danych

Przejrzyj tabele bazy danych, szczególniewp-options,wp-postsiwp-users, pod kątem nietypowych wpisów lub ukrytych treści, takich jak linki spamowe czy złośliwe skrypty. Możesz to zrobić za pomocą phpMyAdmin lub narzędzi diagnostycznych dostępnych w panelu hostingowym.- Przywrócenie oryginalnych plików WordPressa

Zastąp podstawowe pliki WordPressa (np.wp-admin,wp-includes,index.php) czystymi wersjami pobranymi z oficjalnej strony WordPress.org. Upewnij się, że wszystkie pliki systemowe są w swoich oryginalnych wersjach.- Skanowanie po oczyszczeniu

Po usunięciu podejrzanych plików i kodu przeprowadź kolejne skanowanie za pomocą narzędzi antywirusowych dla WordPressa, aby upewnić się, że wszystkie elementy strony są już bezpieczne i że infekcja nie powraca.- Test działania strony

Sprawdź, czy strona działa poprawnie, czy wszystkie funkcje działają, a żadne niepożądane przekierowania ani komunikaty nie są widoczne. W razie problemów z funkcjonalnością lub wyglądem, przywróć kopię zapasową lub skontaktuj się ze specjalistą.

Zabezpieczenie przed ponowną infekcją

Aby zminimalizować ryzyko przyszłych infekcji, zalecamy:

- Regularną aktualizację WordPressa, motywów oraz wtyczek.

- Usuwanie zbędnych motywów i wtyczek.

- Korzystanie z silnych haseł oraz włączanie uwierzytelniania dwuskładnikowego.

- Regularne wykonywanie kopii zapasowych plików oraz bazy danych.

Jeżeli chcesz, aby Twoja strona była stale monitorowana i chroniona, skontaktuj się z nami w celu konfiguracji rozwiązań zabezpieczających dostosowanych do Twoich potrzeb.