... Z NATURY

NASZA OFERTA

co robimy ?

Od momentu założenia w 2004 roku, rozwija się bardzo dynamicznie. Dzięki ciągłemu rozszerzaniu świadczonych przez nas usług, stale powiększamy grupę zadowolonych klientów. To co przekonało naszych klientów to nasza elastyczność i uwzględnianie ich indywidualnych potrzeb.

PORTFOLIO

Nasze prace

UTM (Urchin Tracking Module) to system używany do śledzenia efektywności kampanii marketingowych online poprzez dodawanie parametrów do URL-i. Parametry te pozwalają narzędziom analitycznym, takim jak Google Analytics, na monitorowanie skąd pochodzi ruch na stronie internetowej oraz jak użytkownicy wchodzą w interakcję z treścią.

utm_source=googleutm_medium=cpcutm_campaign=summer_saleutm_term=running+shoesutm_content=logo_link lub utm_content=text_linkAby utworzyć link z parametrami UTM, wystarczy dodać je jako parametry URL. Przykładowy link może wyglądać tak:

https://www.pro-link.pl/?utm_source=google&utm_medium=cpc&utm_campaign=letnia_promocja&utm_term=sklepy&utm_content=text_linkZałóżmy, że prowadzisz kampanię marketingową na Facebooku promującą letnią wyprzedaż. Chcesz śledzić, jak skuteczne są różne linki w różnych postach. Możesz użyć parametrów UTM do stworzenia unikalnych linków dla każdej reklamy.

Przykład linku:

https://www.pro-link.pl/sale?utm_source=facebook&utm_medium=social&utm_campaign=wakacje&utm_content=ad1Po dodaniu parametrów UTM do linków, możesz śledzić i analizować dane w narzędziach analitycznych, takich jak Google Analytics. Dzięki temu zyskasz wgląd w to, które kampanie są najbardziej efektywne, które źródła ruchu generują najwięcej konwersji i jakie treści przyciągają użytkowników.

Parametry UTM są potężnym narzędziem dla marketerów, pozwalającym na precyzyjne śledzenie i optymalizację kampanii online. Dzięki nim można podejmować bardziej świadome decyzje o strategiach marketingowych i alokacji budżetu.

Parametry UTM to specjalne znaczniki dodawane do adresów URL, które pomagają w śledzeniu skuteczności kampanii marketingowych w narzędziach analitycznych takich jak Google Analytics.

Najczęściej używane parametry to: utm_source (źródło), utm_medium (kanał), utm_campaign (nazwa kampanii), utm_term (słowo kluczowe) i utm_content (zawartość reklamy).

Nie, parametry UTM nie wpływają bezpośrednio na SEO, ponieważ wyszukiwarki zazwyczaj ignorują wszystko po znaku zapytania w adresie URL.

Tak, UTM-y są bardzo przydatne w kampaniach social media, ponieważ pozwalają dokładnie śledzić, z którego kanału i posta pochodzi ruch.

Możesz skorzystać z narzędzi online, takich jak UTM Generator, które pomagają szybko i łatwo stworzyć poprawne linki z parametrami UTM.

W tej zakładce znajdziesz informacje na temat kompatybilności wersji PrestaShop z wersjami PHP. Poniższa tabela pomoże Ci sprawdzić, jakiej wersji PHP potrzebujesz, aby poprawnie zainstalować i uruchomić wybraną wersję PrestaShop.

| PrestaShop \ PHP | 5.1 | 5.2 | 5.3 | 5.4 | 5.5 | 5.6 | 7.0 | 7.1 | 7.2 | 7.3 | 7.4 | 8.0 | 8.1 | 8.2 | 8.3 |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 1.6.1 | N | T | T | T | T | T | T | T* | N | N | N | N | N | N | N |

| 1.7.0 | N | N | N | T | T | T | T | T* | N | N | N | N | N | N | N |

| 1.7.4 | N | N | N | N | N | T | T | T* | N | N | N | N | N | N | N |

| 1.7.5 | N | N | N | N | N | T | T | T | T* | N | N | N | N | N | N |

| 1.7.6 | N | N | N | N | N | T | T | T | T* | N | N | N | N | N | N |

| 1.7.7 | N | N | N | N | N | N | N | T | T | T* | N | N | N | N | |

| 1.7.8 | N | N | N | N | N | N | N | T | T | T | T* | N | N | N | |

| 8.0 | N | N | N | N | N | N | N | N | T | T | T | T | T* | N | N |

| 8.2 | N | N | N | N | N | N | N | N | N | T | T | T | T | T* | T |

Legenda:

Każda wersja PrestaShop została zaprojektowana tak, aby była kompatybilna z określonymi wersjami PHP. Używanie niewłaściwej wersji PHP może prowadzić do problemów z instalacją, stabilnością oraz bezpieczeństwem sklepu internetowego. Przed przystąpieniem do instalacji lub aktualizacji PrestaShop, upewnij się, że Twój serwer spełnia wymagania odpowiedniej wersji PHP.

Aby sprawdzić, jakiej wersji PHP używa Twój serwer:

Jeżeli Twoja wersja PHP nie jest kompatybilna z wybraną wersją PrestaShop, skontaktuj się z dostawcą hostingu w celu aktualizacji PHP lub zmiany wersji.

Dostosowanie wersji PHP do odpowiedniej wersji PrestaShop jest kluczowe dla zapewnienia płynnego działania i bezpieczeństwa sklepu internetowego. W przypadku pytań lub problemów z aktualizacją, zapraszamy do kontaktu z naszym zespołem wsparcia technicznego.

Witamy na stronie, specjalizujemy się w profesjonalnym wsparciu technicznym dla sklepów internetowych opartych na platformie PrestaShop. Jeżeli masz problemy z działaniem swojego sklepu lub potrzebujesz fachowej porady, jesteśmy tutaj, aby Ci pomóc!

Nasza oferta wsparcia technicznego obejmuje szeroki zakres usług, które pomagają w rozwiązywaniu problemów związanych z PrestaShop. Oto, co możemy dla Ciebie zrobić:

Pomoc przy rozwiązywaniu problemów technicznych:

Pomoc przy optymalizacji wydajności sklepu PrestaShop:

Pomoc w zakresie bezpieczeństwa:

Pomoc w aktualizacjach i migracjach:

Szkolenia i konsultacje:

Nasze usługi wsparcia technicznego oferujemy w dwóch wariantach:

Potrzebujesz pomocy z PrestaShop? Nie czekaj! Skontaktuj się z nami już teraz, aby uzyskać profesjonalne wsparcie. Możesz do nas napisać poprzez formularz kontaktowy lub zadzwonić.

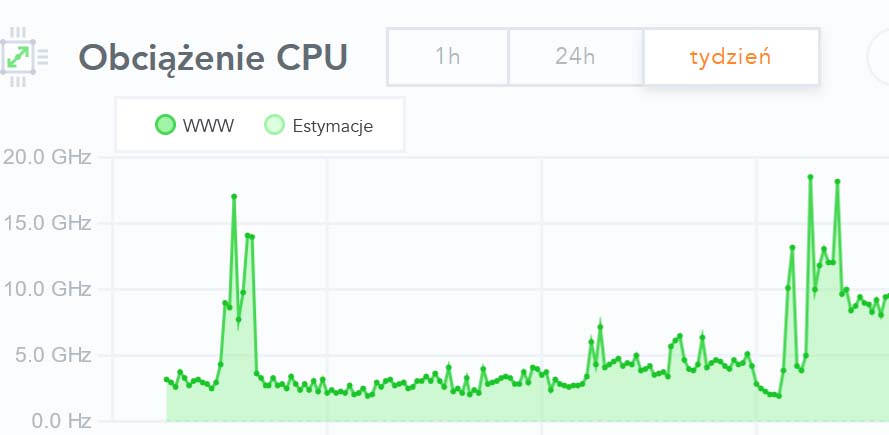

Otrzymaliśmy zgłoszenie dotyczące nagłego wzrostu zużycia zasobów procesora na serwerze obsługującym sklep PrestaShop, którym się opiekujemy. Zauważyliśmy również, że sam sklep zaczął działać wolniej. Choć spowolnienia w PrestaShop są naturalne w wyniku zapychania się bazy danych, zwykle następują one stopniowo, a nie skokowo, jak miało to miejsce w tym przypadku.

Przystąpiliśmy do analizy logów serwera, aby zidentyfikować źródło problemu. Zanim otworzyliśmy logi (co na tym hostingu nie jest możliwe w czasie rzeczywistym), zauważyliśmy, że plik logu zwiększał się o około 0,5 MB co kilka sekund, co wskazywało na dużą aktywność serwera.

Po otwarciu logów sytuacja stała się jasna – serwer był bombardowany zapytaniami pochodzącymi z różnych adresów IP, oznaczonymi jako ClaudeBot.

ClaudeBot to nazwa bota przeglądającego strony internetowe. Boty to automatyczne programy, które przeszukują i przetwarzają dane ze stron internetowych. Są używane do różnych celów, takich jak zbieranie danych, sprawdzanie dostępności stron oraz analizy. W naszym przypadku ClaudeBot generował nadmierne obciążenie serwera.

Najskuteczniejszym i najmniej obciążającym serwer rozwiązaniem byłoby ustawienie blokady IP na poziomie firewall. Jednak z uwagi na to, że ten hosting nie udostępnia takiej możliwości, zdecydowaliśmy się wdrożyć regułę w pliku .htaccess, aby zablokować ClaudeBot. Oto reguła, którą zastosowaliśmy:

BrowserMatchNoCase "claudebot" blokuj

Order Deny,Allow

Deny from env=blokujBlokada działa skutecznie – obciążenie serwera w tej samej chwili spadło o połowę. Ruch na naszej stronie jest wciąż możliwy, ale serwer odpowiada kodem 403 dla zapytań od ClaudeBot, co zapobiega generowaniu dodatkowych zapytań do bazy danych i odciąża serwer.

Przykład wpisu z logów serwera po zastosowaniu blokady:

18.221.89.183 - - [24/May/2024:08:34:13 +0200] "GET / HTTP/2" 403 699 "-" "Mozilla/5.0 AppleWebKit/537.36 (KHTML, like Gecko; compatible; ClaudeBot/1.0; +claudebot@anthropic.com)""US"

Jak widać, serwer teraz odpowiada kodem 403 na próby dostępu przez ClaudeBot, co znacząco zmniejszyło obciążenie i poprawiło wydajność sklepu PrestaShop.

Jeżeli zauważyliście nagłe wzrosty obciążenia serwera lub spowolnienie działania Waszego sklepu internetowego, warto przyjrzeć się logom serwera. Nadmierna aktywność botów, takich jak ClaudeBot, może być przyczyną problemów. Blokada niepożądanych botów za pomocą reguł w pliku .htaccess jest skutecznym sposobem na ochronę zasobów serwera i zapewnienie płynnego działania strony.

Jeśli potrzebujecie pomocy w analizie logów lub pomocy przy PrestaShop, zapraszamy do kontaktu. Aby zapoznać się z naszymi usługami i kosztami, odwiedź nasz cennik PrestaShop. Jesteśmy tu, aby pomóc!

1. Jak zablokować bota CloudeBot przy użyciu CSF:

Jeśli masz więcej stron na serwerze którym zarządzasz aby zablokować bota CloudeBot, możesz dodać poniższe adresy IP do swojego pliku konfiguracyjnego firewall dla CSF /etc/csf/csf.deny.

Oto lista adresów IP, które możesz zablokować:

3.12.0.0/16

3.14.0.0/15

3.20.0.0/14

3.128.0.0/15

3.132.0.0/14

3.136.0.0/13

3.144.0.0/13

13.58.0.0/15

18.116.0.0/14

18.188.0.0/16

18.189.0.0/16

18.190.0.0/16

18.191.0.0/16

18.216.0.0/14

18.220.0.0/14

18.224.0.0/14

52.14.0.0/16

2. Blokowanie CloudeBot w .htaccess po adresacji IP

Możesz zablokować całe klasy adresowe używane przez bota, dodając poniższe reguły do pliku htaccess:

<RequireAll>

Require all granted

Require not ip 3.12.0.0/16

Require not ip 3.14.0.0/15

Require not ip 3.20.0.0/14

Require not ip 3.128.0.0/15

Require not ip 3.132.0.0/14

Require not ip 3.136.0.0/13

Require not ip 3.144.0.0/13

Require not ip 13.58.0.0/15

Require not ip 18.116.0.0/14

Require not ip 18.188.0.0/16

Require not ip 18.189.0.0/16

Require not ip 18.190.0.0/16

Require not ip 18.191.0.0/16

Require not ip 18.216.0.0/14

Require not ip 18.220.0.0/14

Require not ip 18.224.0.0/14

Require not ip 52.14.0.0/16

</RequireAll>Dodatkowe IP

216.73.216.2

Profesjonalne Kodowanie Stron Internetowych. W erze cyfrowej, posiadanie atrakcyjnej, funkcjonalnej i responsywnej strony internetowej to klucz do sukcesu każdej firmy. Nasz zespół ekspertów jest tutaj, aby zapewnić Ci najwyższą jakość usług w zakresie tworzenia stron internetowych.

Indywidualne Podejście:

Każdy kodowany projekt traktujemy indywidualnie, dostosowując rozwiązania do potrzeb i oczekiwań klienta. Tworzymy strony internetowe, które odzwierciedlają charakter Twojej marki i spełniają Twoje cele biznesowe.

Responsywność:

Wszystkie kodowane strony przez nas – zakodowane są responsywne, co oznacza, że wyglądają i działają doskonale na każdym urządzeniu – od komputerów stacjonarnych po smartfony i tablety.

Nowoczesne Technologie:

Korzystamy z najnowszych technologii i standardów kodowania, takich jak HTML5, CSS3, JavaScript, Bootstrap, jQuery, a także popularnych systemów zarządzania treścią (CMS) jak WordPress, CMSMS czy PrestaShop.

Optymalizacja SEO:

Dbamy o to, aby Twoja nowo zakodowana strona internetowa była przyjazna dla wyszukiwarek, co zwiększa jej widoczność i pomaga w osiągnięciu lepszych wyników w rankingu Google.

Szybkość i Wydajność:

Zoptymalizujemy Twoją stronę pod kątem szybkości ładowania, co jest kluczowe dla użytkowników i wpływa na lepsze pozycjonowanie w wyszukiwarkach.

Bezpieczeństwo:

Implementujemy najnowsze rozwiązania w zakresie bezpieczeństwa, aby Twoja strona była chroniona przed zagrożeniami i atakami.

Wsparcie Techniczne:

Oferujemy pełne wsparcie techniczne po zakończeniu projektu, abyś mógł bez obaw korzystać z nowej strony.

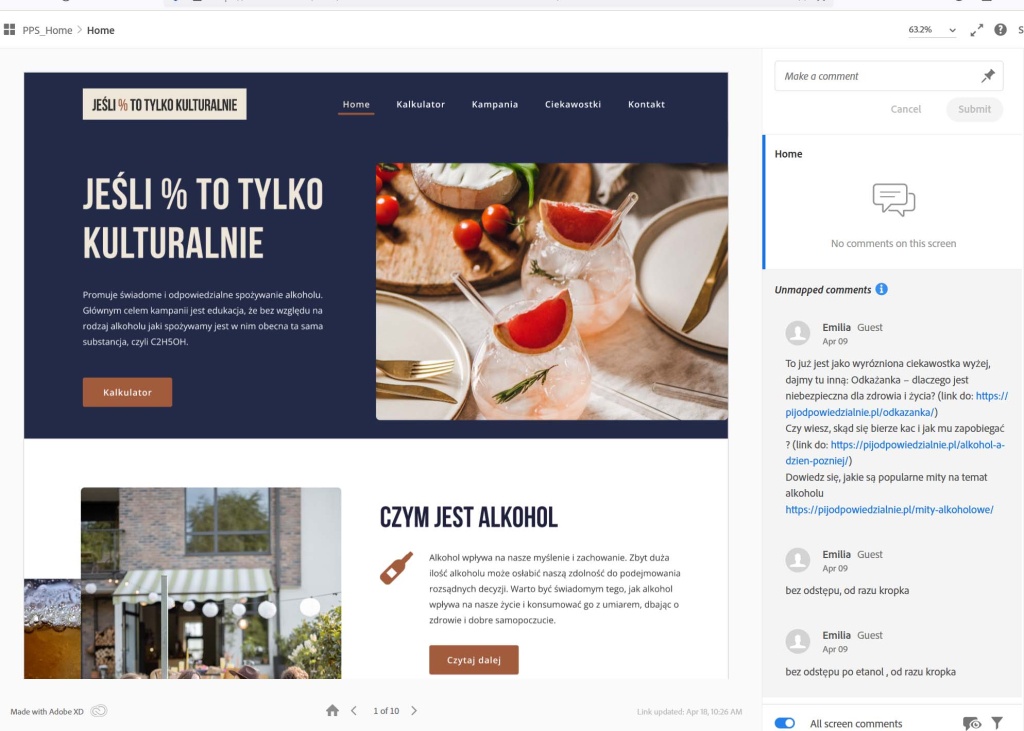

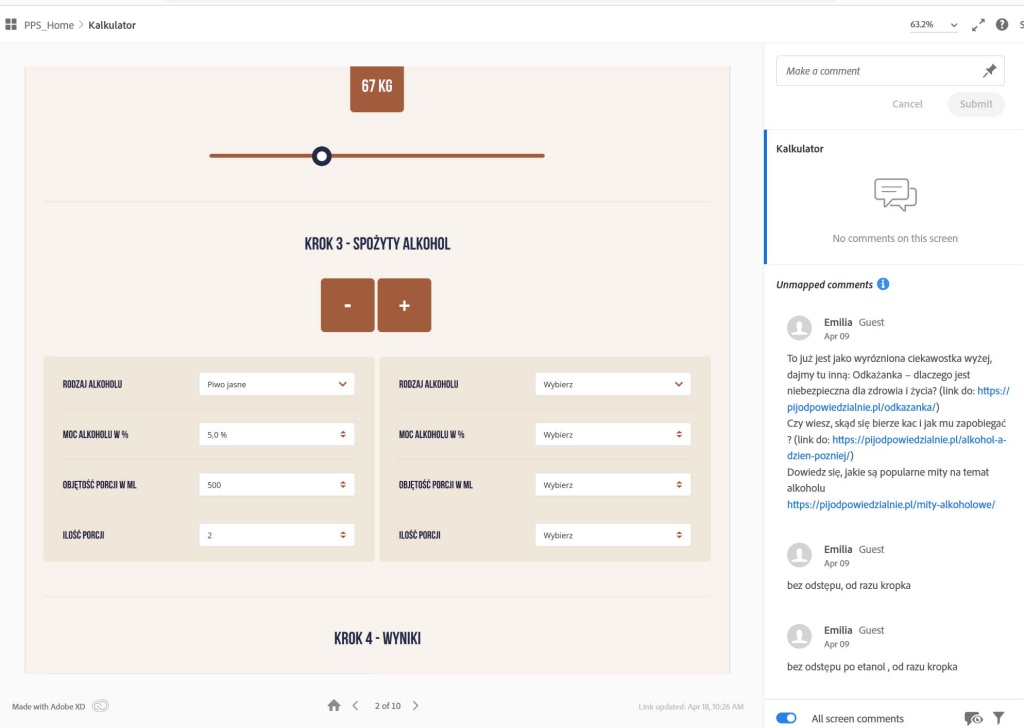

W trakcie kodowania możemy znacznie zwiększyć interaktywność i funkcjonalność naszych stron internetowych, wdrażając różnorodne skrypty JavaScript. Przykładowo, możemy dodać animacje, które ożywią naszą witrynę, przyciągając uwagę użytkowników i poprawiając ich doświadczenia. Możliwości są nieograniczone – od prostych animacji przycisków, które reagują na najechanie myszką, po bardziej zaawansowane efekty, takie jak przewijane galerie obrazów czy dynamiczne zmiany kolorów tła. Ponadto, JavaScript pozwala nam na implementację praktycznych funkcjonalności, takich jak kalkulatory, które umożliwiają użytkownikom wykonywanie obliczeń bez konieczności opuszczania strony. Dzięki takim interaktywnym elementom, możemy tworzyć bardziej angażujące i użyteczne aplikacje webowe, które lepiej odpowiadają na potrzeby użytkowników.

Przesuń suwak, aby odkryć napis „kodowanie stron”.

Powyżej znajduje się przykład wykorzystania JavaScript który został użyty przy kodowaniu strony.

Przy pomocy tej technologii możemy zaprojektować kalkulatory wycen które będą liczyły w czasie rzeczywistym.

Jeśli podjedziesz na początek strony do zakodowania napisu "Kodowanie Stron WWW" efekt pisania na maszynie został

Doświadczenie: Nasz zespół składa się z doświadczonych programistów, którzy zrealizowali już wiele udanych projektów.

Jakość: Stawiamy na jakość, dlatego każdy projekt jest przez nas dokładnie testowany przed przekazaniem go klientowi.

Terminowość: Szanujemy Twój czas i zawsze dotrzymujemy ustalonych terminów realizacji.

Jak skorzystać z naszej oferty?

Skontaktuj się z nami za pomocą formularza kontaktowego na naszej stronie lub napisz bezpośrednio na nasz adres e-mail. Chętnie umówimy się na bezpłatną konsultację, podczas której omówimy Twoje potrzeby i przedstawimy szczegółową ofertę.

Nie czekaj! Zainwestuj w profesjonalną stronę internetową, która przyciągnie nowych klientów i zwiększy Twoją obecność w sieci.

Jeśli masz możliwość zatrzymania swojego sklepu na 1-3 godziny, migracja jest dość prosta. Wiele poradników opisuje, jak to zrobić: skopiuj pliki i bazę na nowy serwer, a następnie oddeleguj domenę. Jednak w tym wpisie skupimy się na przeprowadzeniu migracji w pełnej integralności danych w możliwie jak najkrótszym czasie (najlepiej w czasie rzeczywistym).

Sklep generuje zamówienia średnio co kilka minut, więc każda minuta źle zaplanowanej migracji to potencjalna strata dla klienta. Nie możemy sobie pozwolić na najmniejsze pomyłki. Środowisko docelowe zostało zweryfikowane i przetestowane. Wszystko działa poprawnie – mamy kopię odwzorowaną i wykonane zamówienia testowe. Pozostało tylko przenieść dane.

IP na firewallu jest przepuszczone do bazy, dostęp jest – możemy zaczynać.

1. Zatrzymanie sklepu

Zamykamy sklep, aby zatrzymać nowe zamówienia i zminimalizować możliwość utraty danych podczas migracji.

mysqldump -u user -p database_name > backup.sqlSkopiuj plik backupu na nowy serwer:

scp backup.sql user@newserver:/path/to/destinationOdtwórz bazę na nowym serwerze:

mysql -u user -p new_database_name < /path/to/destination/backup.sql2. Modyfikacja konfiguracji bazy danych Na starym serwerze edytuj plik konfiguracyjny PrestaShop, aby odwoływał się do nowego serwera bazy danych.

Znajdź plik settings.inc.php w folderze /config i zmień ustawienia bazy danych:

define('_DB_SERVER_', 'new_database_server_ip');

define('_DB_NAME_', 'new_database_name');

define('_DB_USER_', 'new_database_user');

define('_DB_PASSWD_', 'new_database_password');3. Przegrywanie plików W tej chwili migracja plików nie ma znaczenia, czy trwa 3 czy 5 godzin, ponieważ wszystkie dane są już zapisywane na nowym serwerze bazy danych.

rsync -avz /path/to/prestashop/ user@newserver:/path/to/destination/4. Oddelegowanie rekordu A

Aby przyspieszyć proces migracji, zaktualizuj rekord A DNS, aby wskazywał na nowy serwer.

Upewnij się, że rekord TTL jest ustawiony na jak najkrótszy czas (np. 5 minut) przed migracją, aby propagacja była jak najszybsza.

5. Zmiana delegacji DNS

Po zakończeniu migracji plików i upewnieniu się, że wszystko działa poprawnie na nowym serwerze, zmień delegację DNS.

W panelu zarządzania domeną zaktualizuj wpisy DNS, aby wskazywały na nowy serwer. Propagacja może zająć od kilku minut do 48 godzin, ale zazwyczaj jest szybsza, jeśli TTL był niski.

Migracja PrestaShop na nowy serwer przy minimalnych przestojach wymaga dokładnego planowania i testowania. Kluczowe jest wykonanie backupu bazy danych, odtworzenie jej na nowym serwerze, zmiana konfiguracji, a następnie przegranie plików i aktualizacja DNS. Postępując zgodnie z powyższymi krokami, możesz zminimalizować czas przestoju i zapewnić ciągłość działania sklepu.

Aby przyspieszyć proces migracji i zminimalizować przestoje, warto zmienić wartość TTL (Time To Live) rekordu A DNS przed rozpoczęciem migracji. TTL określa, jak długo informacje o rekordzie DNS są przechowywane w pamięci podręcznej serwerów DNS. Skrócenie tej wartości sprawia, że serwery DNS częściej odświeżają informacje, co przyspiesza propagację zmian.

Konwersje są kluczowym wskaźnikiem efektywności działań marketingowych w potężnym e-commerce jak i na zwykłej wizytówce WWW. Jednak ich właściwa implementacja i interpretacja może być wyzwaniem, szczególnie w kontekście specyficznym dla polskiego rynku. Ten wpis postara pomóc Ci zrozumieć, czym są konwersje, jak je mierzyć i interpretować, aby skutecznie zarządzać swoim sklepem internetowym.

Typowe konwersje:

Mniej typowe konwersje:

I teraz pomyśl, że chcesz wiedzieć ile osób zadzwoniło ze strony klikając w link ze strony:

<a href="tel:+48123456789">tel: +48 123 456 789</a>Zmień na:

<a href="tel:+48123456789" onclick="trackCall()">tel: +48 123 456 789</a>

<script>

function tracklClick() {

gtag('event', 'click', {

'event_category': 'kontakt',

'event_action': 'klikniecie z www',

'event_label': '+48 123 456 789'

});

}

</script>I odczytaj ilość kliknięć w Analitikcs

Na podstawie powyższego przykładu możesz mierzyć wszystko na stronie WWW dodanie produktu do koszyka. -> ilość koszyków zrealizowanych

Dodaj to raportu urządzenia i zweryfikuj gdzie są błędy na stronie – popraw i wyciśnij jak najwięcej (tak działamy)

Potrzebujesz pomocy przy wdrożeniu GA4 zapraszamy do współpracy.

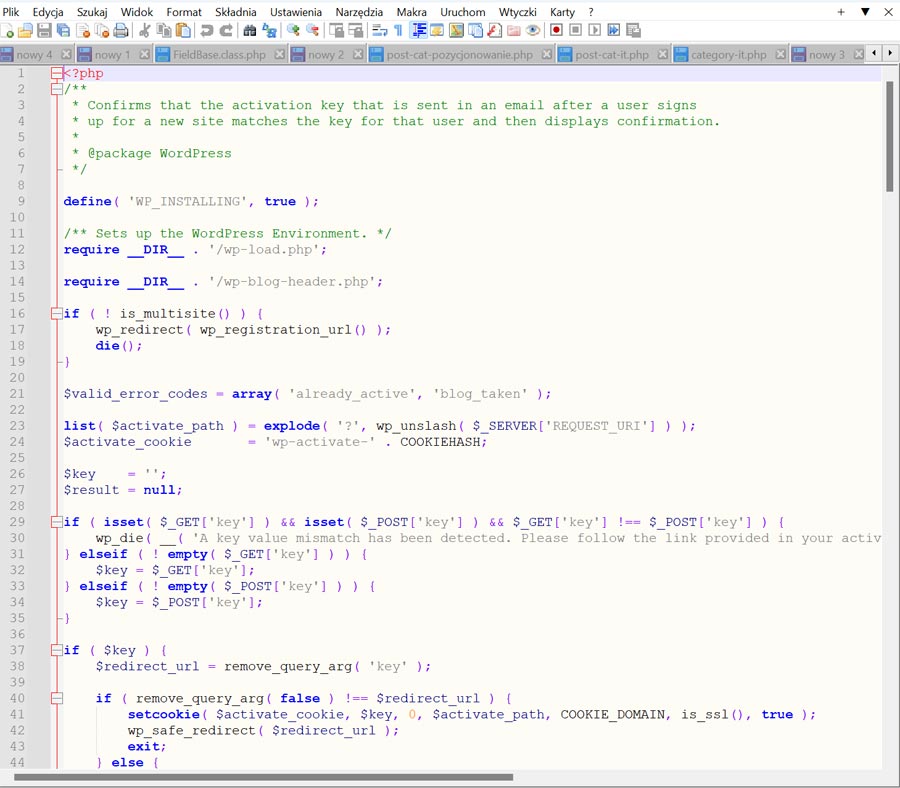

Twoje pomysły zasługują na perfekcyjną realizację. Oferujemy usługę cięcia projektów graficznych do WordPress, która zapewni, że Twoje wizje staną się rzeczywistością w sieci. Nasz zespół specjalistów z dużym doświadczeniem przekształca Twoje pliki PSD, Sketch, Figma czy Adobe XD w w pełni funkcjonalne, responsywne strony internetowe oparte na WordPress.

Skontaktuj się z nami już dziś, aby dowiedzieć się, jak możemy pomóc Ci w realizacji Twojego projektu. Wspólnie stworzymy stronę internetową, która wyróżni się na tle konkurencji i zachwyci Twoich użytkowników.

Rozwiązanie jest proste i powinno działać w większości scenariuszy

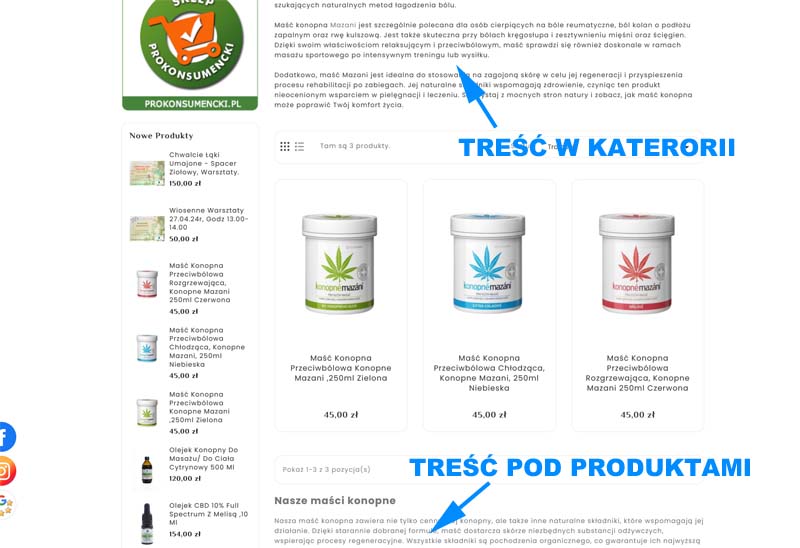

Nasz dział SEO zidentyfikował potrzebę zamieszczenia obszernych opisów w kategoriach produktów na stronie internetowej. W celu poprawy optymalizacji pod kątem wyszukiwarek (SEO). Dłuższy opis jest niezbędny, aby zawrzeć więcej słów kluczowych i dostarczyć pełniejszych informacji użytkownikom oraz robotom wyszukiwarek. Aby jednak nie przytłoczyć odwiedzających naszą stronę zbyt długim tekstem umieszczonym od razu na górze strony, zdecydowaliśmy się na przeniesienie części tego opisu na dół strony.

Kod jQuery poniżej został stworzony, aby automatycznie przenieść elementy z klasą .bottomtext na dół sekcji z identyfikatorem #main po załadowaniu strony. Dzięki temu, dłuższy opis SEO jest wciąż obecny na stronie i indeksowany przez wyszukiwarki, ale nie dominuje nad główną zawartością strony.

$(document).ready(() => {

$( ".bottomtext" ).appendTo( "#main" );

});Teraz wystarczy w standardowym polu kategorii dodać element o class równej bottomtext

Chętnie zajmiemy się opieką, dostosowując nasze usługi do indywidualnych potrzeb i oczekiwań. Skontaktuj się z nami już dziś, aby dowiedzieć się więcej i umówić na bezpłatną konsultację. Razem stworzymy plan opieki Prestashop. Zachęcamy do sprawdzenia cennika Prestashop

Wiesz po co to robisz przejdź od razu do rozwiązania:

– włączanie debug Prestashop za pomocą panelu administracyjnego,

– włączanie debug Prestashop za pomocą pliku defines.inc.php

Napotkałeś błąd 500 na swojej stronie PrestaShop?

Błąd 500 (czasem wyświetlany jako biała strona), znany również jako „Internal Server Error”, jest powszechnym problemem w wielu aplikacjach internetowych, w tym w sklepach PrestaShop. Oznacza on, że serwer napotkał niespodziewaną sytuację, której nie mógł obsłużyć. Przyczyny mogą być różne, ale nie martw się! Oferujemy Ci prosty przewodnik, jak szybko zdiagnozować i potencjalnie rozwiązać problem.

Włączanie trybu debug w PrestaShop jest pomocne w trakcie procesu rozwijania, testowania i debugowania sklepu internetowego. Tryb debug pozwala uzyskać szczegółowe informacje o błędach, ostrzeżeniach i innego rodzaju komunikatach, co ułatwia zlokalizowanie i naprawienie problemów w sklepie. Oto kilka powodów, dla których warto włączyć tryb debug w PrestaShop:

Tryb debug w PrestaShop wyświetla dokładne informacje o błędach, w tym plik i numer linii, gdzie wystąpił problem. To ułatwia programistom zlokalizowanie i naprawienie błędów w kodzie sklepu.

Po włączeniu trybu debug otrzymasz ostrzeżenia i komunikaty dotyczące różnych aspektów działania sklepu. Dzięki temu możesz dowiedzieć się o potencjalnych problemach jeszcze przed tym, nim staną się one krytyczne.

Tryb debug pozwala śledzić kolejność wywołań funkcji, co jest przydatne do analizy procesów i zrozumienia, co dzieje się w trakcie różnych operacji na stronie.

Możesz monitorować wydajność strony, sprawdzając, które elementy sklepu zajmują najwięcej czasu ładowania. To może pomóc w optymalizacji kodu i zwiększeniu szybkości działania sklepu.

Podczas prac nad nowymi funkcjonalnościami lub modyfikacjami w sklepie, tryb debug ułatwia monitorowanie zachowania systemu, co przyspiesza proces rozwijania i testowania.

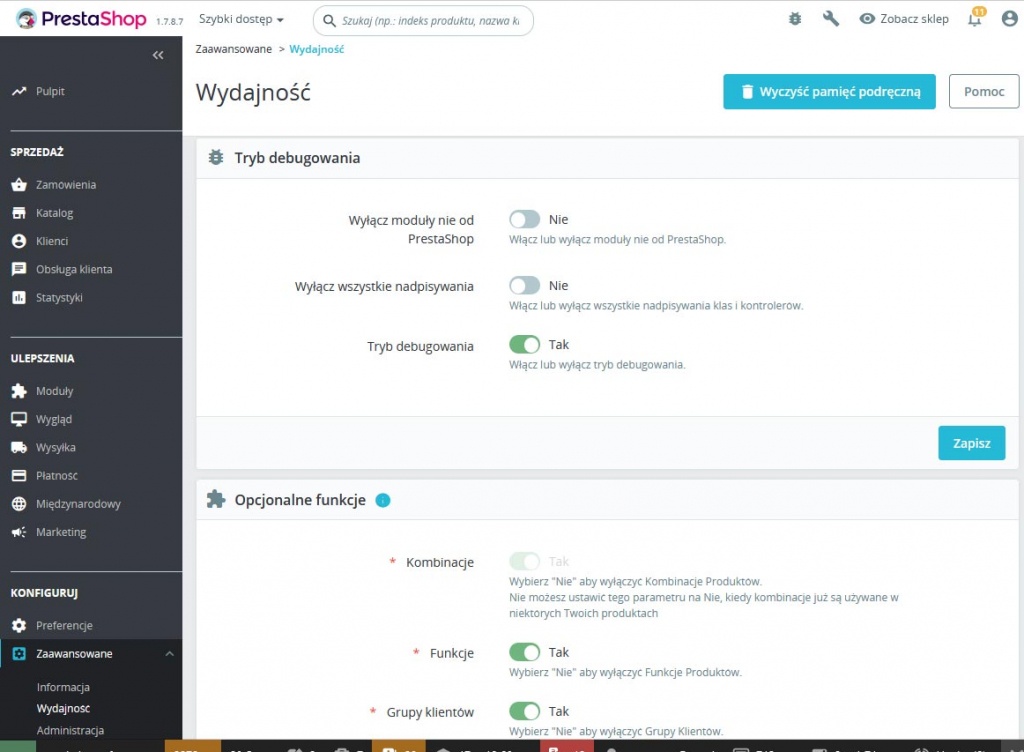

Aby włączyć tryb debug mode w PrestaShop, wykonaj poniższe kroki:

Zaloguj się do panelu administracyjnego PrestaShop.

Przejdź do zakładki „Zaawansowane Parametry” (Advanced Parameters).

Kliknij na zakładkę „Wydajność” (Performance).

W sekcji „Debugowanie” (Debug Mode) ustaw wartość na „Tak”.

Kliknij „Zapisz”.

Istnieją sytuacje, że włączenie debugowania jest tylko możliwe przy pomocy edycji pliku (za pośrednictwem dostępu do FTP) – np. panel administracyjny PrestaShop nie działa i nie ma możliwości wykonania czynności opisanej w pkt 1.

Aby włączyć tryb debugowania w PrestaShop 1.7, musisz zmodyfikować konfigurację w pliku defines.inc.php, który znajduje się w folderze config. Poniżej znajdziesz krok po kroku, jak to zrobić:

Krok 1: Dostęp do plików serwera

Najpierw musisz uzyskać dostęp do plików serwera, na którym zainstalowano Twój sklep PrestaShop. Możesz to zrobić za pomocą klienta FTP (takiego jak FileZilla) lub bezpośrednio przez menedżera plików w panelu administracyjnym hostingu.

Krok 2: Edycja pliku defines.inc.php

define('_PS_MODE_DEV_', false);

4. Zmień false na true, aby włączyć tryb debugowania:

define('PS_MODE_DEV', true);

Krok 3: Zapisz zmiany

Po dokonaniu zmian, zapisz plik i zamknij edytor. Upewnij się, że plik został poprawnie przesłany z powrotem na serwer, jeśli korzystałeś z klienta FTP.

Krok 4: Testowanie

Po włączeniu trybu debugowania, wszelkie błędy, ostrzeżenia i informacje diagnostyczne będą wyświetlane bezpośrednio na Twojej stronie. Odwiedź stronę, która wcześniej sprawiała problemy, aby sprawdzić, czy są teraz wyświetlane dodatkowe informacje o błędach.

Po włączeniu trybu debug, pamiętaj, aby go wyłączyć po zakończeniu prac deweloperskich, ponieważ informacje debugowania mogą zawierać poufne dane, które nie powinny być dostępne publicznie na stronie produkcyjnej sklepu.

Nie chcesz martwić się o błędy w swoim sklepie zleć nam opiekę PrestaShop i śpij spokojnie.