Wirus WordPress dodał .htaccess w każdym folderze strony

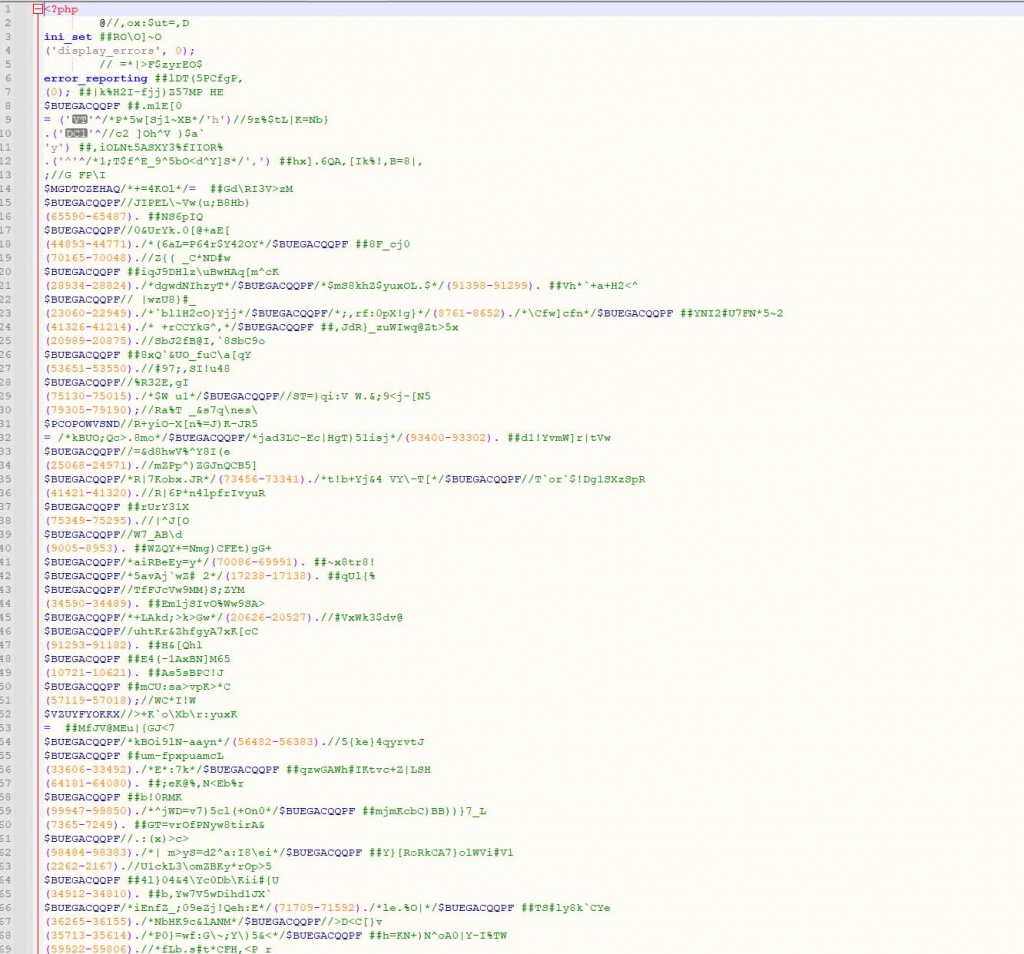

Jeśli Twoja strona nie ładuje się, a dostęp do /wp-admin jest zablokowany, możliwe, że została zaatakowana przez złośliwy skrypt, który rozprzestrzenił .htaccess w każdym folderze WordPressa, blokując wykonywanie skryptów PHP. W rezultacie witryna przestaje działać, a problem nie ustępuje po prostym usunięciu .htaccess.

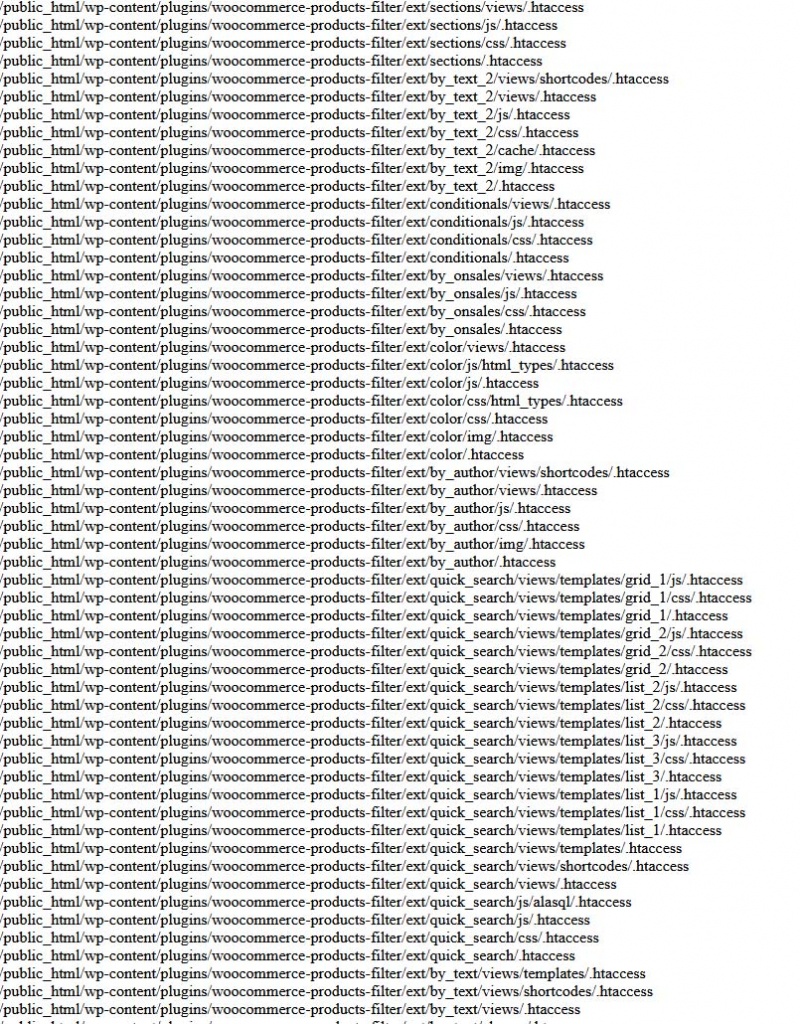

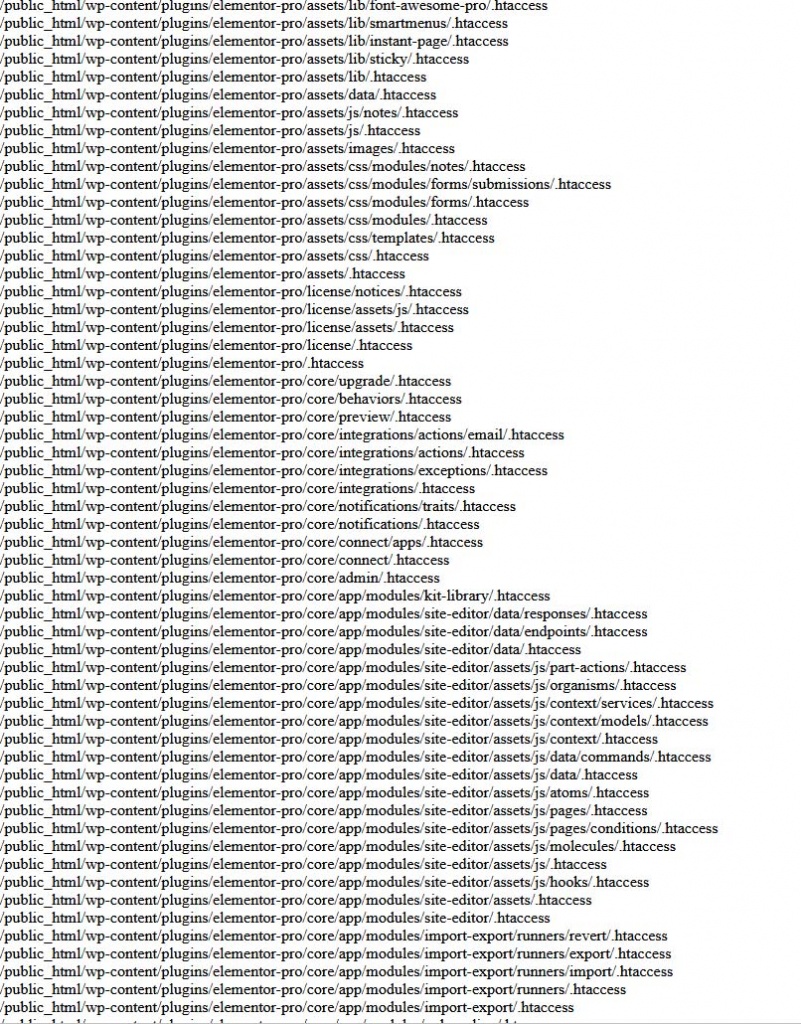

Przykład zainfekowanego pliku .htaccess

Zainfekowany plik .htaccess zawiera zazwyczaj regułę, która blokuje dostęp do wszystkich plików .php, co jest krytyczne dla działania WordPressa. Przykładowy fragment kodu, który może wystąpić w takim .htaccess, wygląda następująco:

<FilesMatch "\.(php|php7|phtml|suspected)$">

Deny from all

</FilesMatch>Kroki usuwania wirusa.htaccess z WordPressa

- Utworzenie kopii zapasowej

Zanim przystąpisz do usuwania infekcji, wykonaj pełną kopię zapasową strony, w tym wszystkich plików oraz bazy danych. W przypadku błędów przywrócenie kopii pozwoli szybko odtworzyć witrynę. - Przywrócenie oryginalnych plików WordPressa

- Zaloguj się na serwer przez FTP lub cPanel.

- Pobierz czystą kopię WordPressa z WordPress.org i zastąp oryginalne pliki strony (np.

index.php,wp-config.php, pliki z katalogów/wp-admini/wp-includes). - Skup się na plikach motywu (

/wp-content/themes) oraz wtyczek (/wp-content/plugins), ponieważ infekcja często rozprzestrzenia się poprzez modyfikacje tych plików. Wgraj ich czyste wersje z repozytorium WordPress.

- Usunięcie zainfekowanych plików

.htaccessw każdym folderze

Ze względu na ilość plików.htaccess(w analizowanym przypadku było ich ponad 4100), ręczne usuwanie może być czasochłonne. Aby przyspieszyć proces:- Komenda powłoki (w SSH): Jeśli masz dostęp do SSH, użyj poniższej komendy, aby automatycznie usunąć wszystkie

.htaccessw folderach WordPressa:find /ścieżka/do/wordpress -name ".htaccess" -exec rm -f {} \; - Po usunięciu plików

.htaccess, wróć do głównego katalogu WordPressa i utwórz czysty plik.htaccess, aby przywrócić domyślne ustawienia.

- Komenda powłoki (w SSH): Jeśli masz dostęp do SSH, użyj poniższej komendy, aby automatycznie usunąć wszystkie

- Dodanie nowego pliku

.htaccess

Po usunięciu zainfekowanych plików.htaccessstwórz nowy, podstawowy plik.htaccessw głównym katalogu WordPressa. Możesz użyć poniższego przykładu dla WordPressa:

# BEGIN WordPress

<IfModule mod_rewrite.c>

RewriteEngine On

RewriteBase /

RewriteRule ^index\.php$ - [L]

RewriteCond %{REQUEST_FILENAME} !-f

RewriteCond %{REQUEST_FILENAME} !-d

RewriteRule . /index.php [L]

</IfModule>

# END WordPress5. Weryfikacja Po wykonaniu powyższych kroków sprawdź działanie strony. Upewnij się, że dostęp do /wp-admin działa prawidłowo i że wszystkie funkcje witryny działają poprawnie.

Uwaga: Zabezpieczenie przed ponowną infekcją

Aby uniknąć ponownej infekcji, zainstaluj wtyczki zabezpieczające, takie jak Wordfence, które monitorują zmiany w plikach i ostrzegają przed nietypowymi modyfikacjami .htaccess. Warto także ograniczyć dostęp do /wp-admin oraz /wp-includes za pomocą ustawień serwera lub dodatkowych reguł w .htaccess.

W pierwszym kroku powinniśmy wyczyścić zainfekowane pliki – możemy to zrobić zastępując je nowymi z czystej instalacji. W kolejnym wyczyścić wszystkie htaccess które się dodały do każdego folderu.

W analizowanym przez nasz przypadku było ponad 4100 plików – ręczne usuwanie zajęło by sporo czasu dobrze to zautomatyzować komendami powłoki.

Jeśli potrzebujecie Państwo pomocy przy usunięciu wirusa wordpress zapraszamy do kontaktu.